考点:正则PCRE回溯匹配绕过、换行绕过

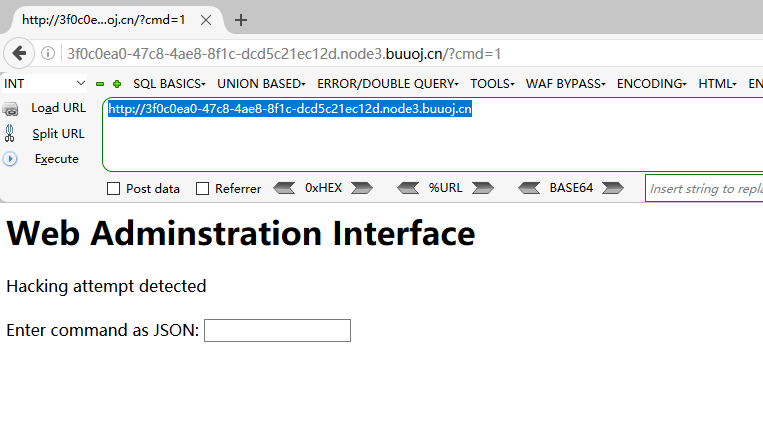

打开

1 |

|

这道题有些问题,源码是从别人wp来的,但是别人也没说源码怎么来的。

不管怎么样,这道题学到了绕过preg_match正则匹配的两种方式。

第一种方式

PCRE回溯绕过

p神讲得很好https://www.leavesongs.com/PENETRATION/use-pcre-backtrack-limit-to-bypass-restrict.html

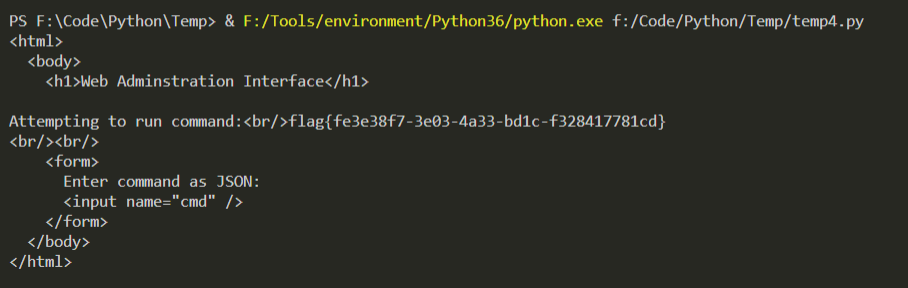

这里直接贴脚本

1 | import requests |

第二种方式

换行绕过

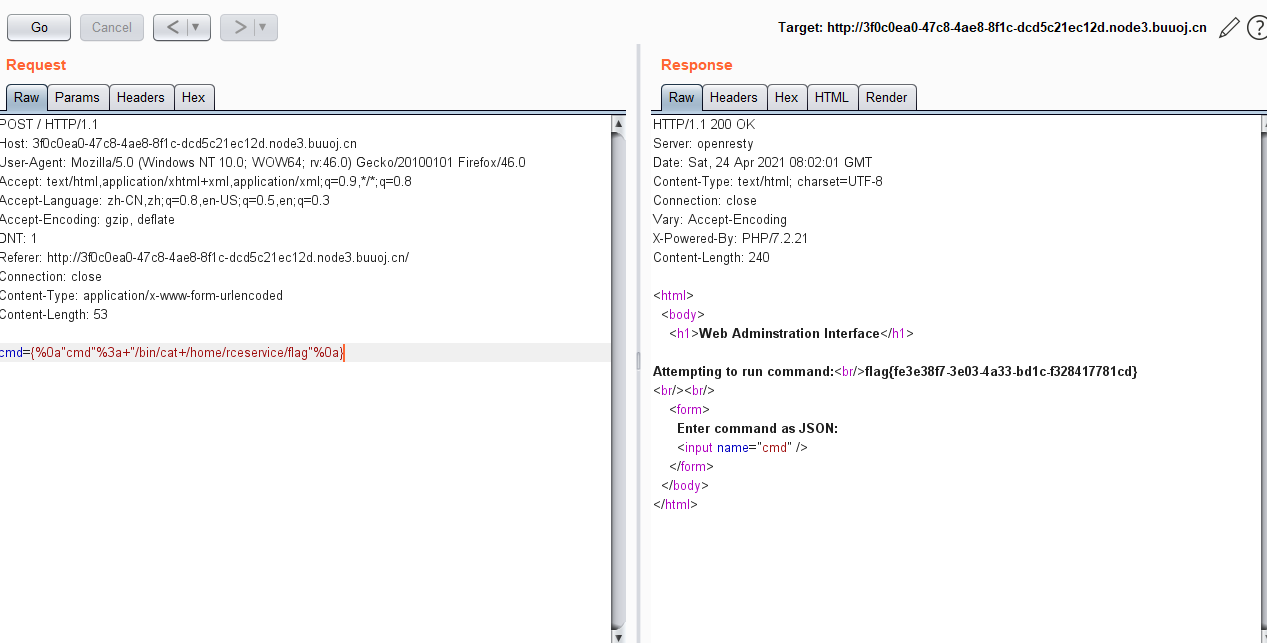

payload

1 | POST: |

这道题处于懵懂状态。